Tres de cada cuatro bombas de infusión utilizadas para administrar medicamentos tienen fallas de seguridad cibernética, un alto riesgo de vulnerabilidad y de ser comprometidas por piratas informáticos. El estudio fue realizado por el servicio de investigación de amenazas Unit 42 de Palo Alto Networks.

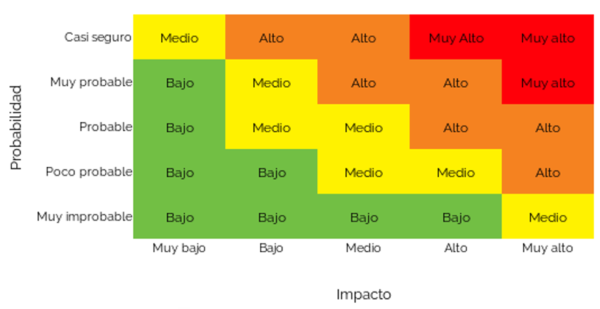

El análisis incluyó más de 200 000 bombas de infusión de siete fabricantes de dispositivos médicos, empleando datos de múltiples fuentes proporcionados por centros médicos. Se encontró que más de la mitad de los dispositivos eran susceptibles a vulnerabilidades de ciberseguridad de “alta probabilidad” y “alto impacto”. “Las fallas de seguridad en estos dispositivos tienen el potencial de poner vidas en riesgo o exponer datos confidenciales de los pacientes”, afirma el informe. Señalando además un aspecto importante a tener en cuenta, y es que las bombas de infusión pueden contarse por cientos y miles en muchos centros médicos.

“Uno de los hallazgos más sorprendentes fue que el 52 % de todas las bombas de infusión analizadas eran susceptibles a dos vulnerabilidades conocidas que se revelaron en 2019: una con una puntuación de gravedad ‘crítica’ (Alto impacto y probabilidad) y la otra con una puntuación de gravedad alta’”, Palo Alto Redes dijo en el estudio.

El estudio también señala que la bomba de infusión promedio tiene una vida útil de ocho a 10 años, lo que resulta en el uso generalizado de dispositivos instalados en el mercado constituyen un gran reto a los esfuerzos para mejorar la ciberseguridad.

Otras instituciones como ECRI en su último informe de riesgos en dispositivos médicos en el 2022, han destacado aspectos de ciberseguridad relevantes que puedes leer y escuchar en nuestro podcast aquí.

Algunos fabricantes han tomado medidas, por ejemplo las vulnerabilidades de los sistemas Alaris (de Becton Dickinson – BD) enumeradas en el informe de Palo Alto Networks fueron publicadas por la empresa en 2017, 2019 y 2020. BD puso a disposición actualizaciones de software para corregir estas vulnerabilidades y alentó a sus clientes a actualizar a BD Alaris PCU versión 12.1.2, que estuvo disponible en julio de 2021, según los investigadores del informe.

Sin embargo, según Chris Gates, director de seguridad de productos de la firma de ingeniería de dispositivos médicos Velentium.

“Si bien BD ha sido un fabricante responsable, los hospitales no han estado actualizando sus bombas”, “Lo que se debe en gran medida a la larga vida útil de estas bombas en el hospital”.

Otros expertos en ciberseguridad, como el director de seguridad médica de Harbor Labs, Mike Rushanan, que ha trabajado con una amplia variedad de sistemas de infusión, no están impresionados con las prácticas de seguridad de gran parte de la industria de las bombas de infusión.

“Algunos fabricantes de bombas de infusión hacen bien su trabajo en ciberseguridad y no los ves en esta lista. Otros, como BD, los verás una y otra vez”, dijo Rushanan.

Al mismo tiempo, Gates critica la respuesta de Baxter a las vulnerabilidades conocidas en sus bombas de infusión.

“Las bombas Baxter tienen una serie de vulnerabilidades de alto puntaje”, dijo Gates. “Este tipo de vulnerabilidades muestran un total descuido por la ciberseguridad por parte del fabricante, no se trata de una vulnerabilidad recién descubierta en un componente diseñado por terceros. Simplemente no cumple con su responsabilidad como fabricante de dispositivos médicos”.

Por otra parte en un comunicado enviado por correo electrónico, Baxter dijo que la empresa “autoidentificó, investigó y reveló” las vulnerabilidades relacionadas con sus dispositivos que se observaron en el estudio.

Baxter además continua diciendo: “Asegurar los dispositivos médicos, incluidas las bombas de infusión, no es un evento de una sola vez. Requiere una vigilancia continua durante todo el ciclo de vida y el funcionamiento de la bomba”. “El equipo de seguridad de productos de Baxter está monitoreando continuamente las posibles vulnerabilidades en nuestros dispositivos médicos”.

El estudio de Palo Alto Networks hizo un llamado a la industria de la salud para que “redoble los esfuerzos para protegerse contra las vulnerabilidades conocidas” en las bombas de infusión. Aún así, Gates de Velentium se muestra escéptico de que tanto los hospitales como los fabricantes de dispositivos médicos estén a la altura de la tarea, a pesar de los continuos riesgos para la seguridad del paciente.

“Me encantaría ver estos estudios repetidos en un año para ver cuántos todavía están sin parchear y todavía en uso en los hospitales. Lamentablemente, sospecho que encontrarían números muy similares”, dijo Gates.

Facebook Instagram